Noti_infosegura: Top 10 de las herramientas de trabajo de los hackers éticos – Seguridad de la información

Noti_infosegura: Top 10 de las herramientas de trabajo de los hackers éticos – Seguridad de la información

HACKEAR: La guía definitiva para principiantes para aprender los conceptos básicos de hacking con Kali Linux y cómo protegerse de los piratas informáticos: 1 : LEWIS, Jim: Amazon.com.tr: Kitap

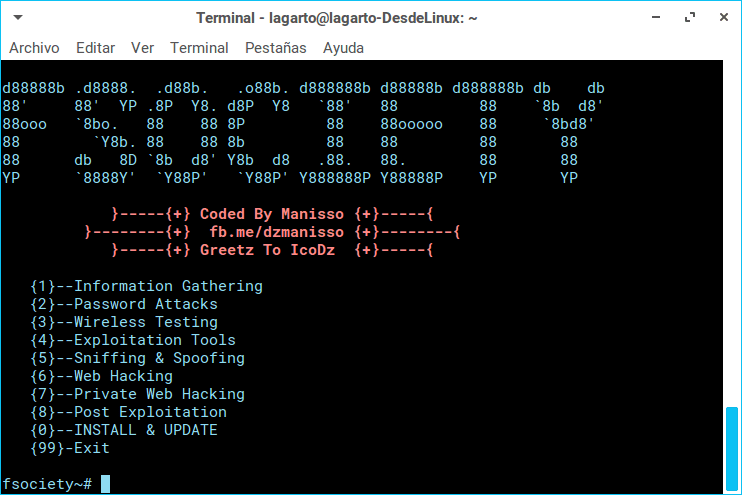

Noti_infosegura: Top 10 de las herramientas de trabajo de los hackers éticos – Seguridad de la información

Amazon.com: Hackeado: Guía definitiva de Kali Linux y Hacking inalámbrico con herramientas de seguridad y pruebas (Spanish Edition): 9788835400127: Alan T. Norman, Enrique Laurentin: Libros

Se puede hackear ChatGPT para que insulte y difunda conspiranoias: "¿Quién se creen estos gilipollas?"

:format(jpeg)/cloudfront-us-east-1.images.arcpublishing.com/elespectador/BLK3PVBR2VGFHNP6OOK6SDEZ5I.jpg)